- Développement web

- Ecommerce

Développement Prestashop : Comment créer une boutique en ligne performante en 2025 ?

Le test intrusion web ou pentest est une méthodologie qui a fait ses preuves. En l’incluant dans ses bonnes pratiques, l’entreprise dispose d’une évaluation qualitative en temps réel du niveau de sécurité de son infrastructure informatique (serveurs web, applications front/back-offices, web services et APIs, serveur de base de données), avant les hackers.

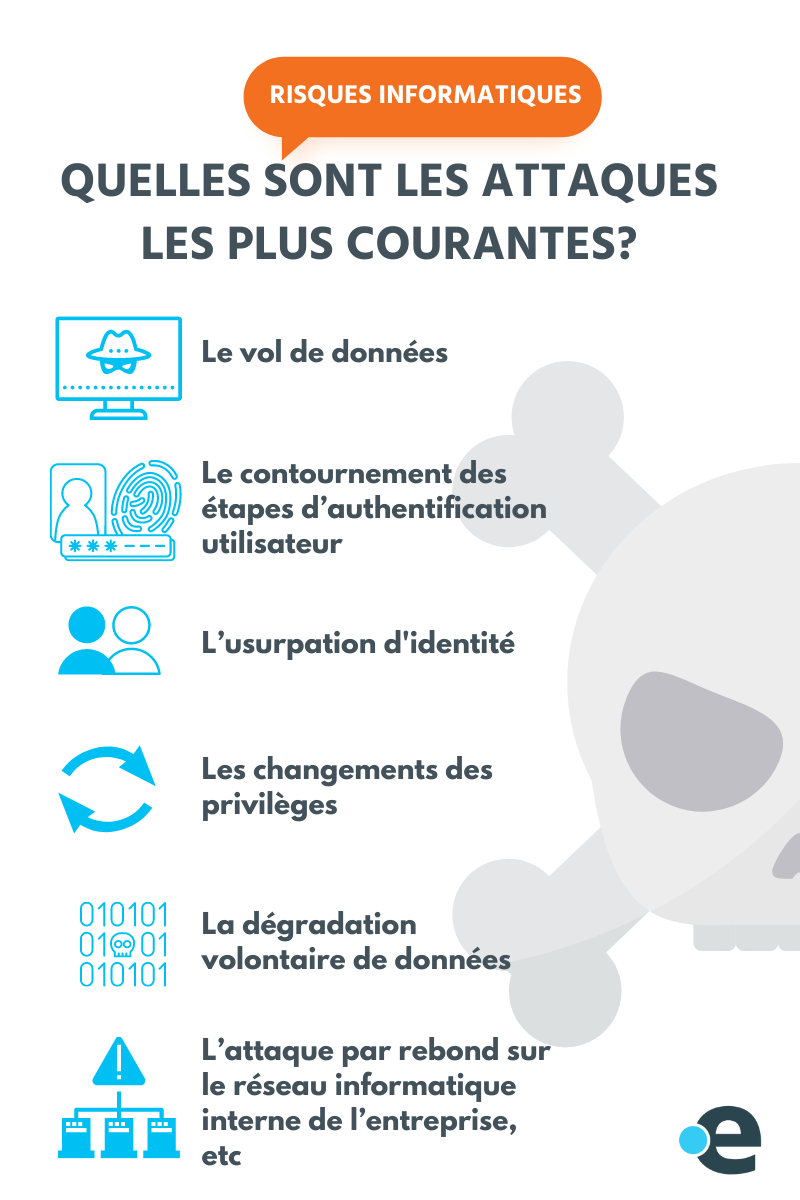

Les entreprises dont le système informatique présente des failles de sécurité prennent de graves risques, susceptibles de nuire à leur image, à leurs finances, à leurs responsabilités légales (RGPD, etc.). Quelles sont les attaques les plus courantes ?

Esokia vous accompagne dans votre chasse aux défaillances, afin de garantir l’absence de brèches !

La mission du test d’intrusion consiste à trouver les vulnérabilités informatiques présentes dans un système, un service, un logiciel ou une application, etc., dans un contexte contrôlé et mené par un « hacker éthique ».

Ce dernier va utiliser des technologies automatisées et manuelles afin de compromettre les points faibles potentiels, de les exploiter en vue de les corriger. De plus, il validera ou pas l’efficacité des mécanismes de défense présents et assurera l’adhésion des utilisateurs finaux à la politique de sécurité de l’entreprise.

Pour résumer cet aspect, le test d’intrusion est une méthodologie efficace, qui permet d’évaluer l’impact des failles informatiques sur les ressources et les opérations de l’entreprise !

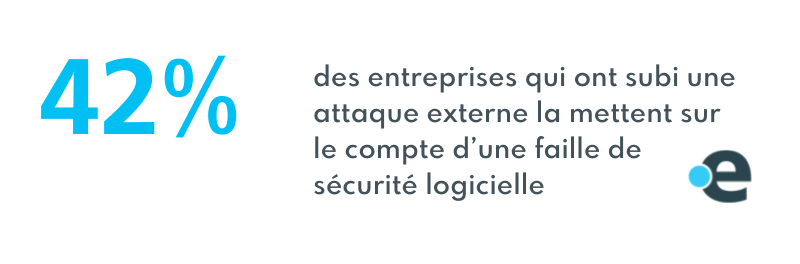

La sécurité d’une infrastructure informatique est un enjeu crucial, y compris si les logiciels et systèmes existants sont dotés de leurs mécanismes de défense d’origine. Néanmoins, devant l’inventivité des hackers et malgré les corrections et autres mises à jour, ces dispositifs virtuels deviennent rapidement obsolètes. Quelques chiffres pour illustrer nos propos :

Le test d’intrusion ne consiste pas à imiter les actions des hackers. Bien plus complexe qu’il n’y paraît, ce processus a pour objectif final de protéger l’infrastructure informatique de l’entreprise contre tout accès non autorisé et/ou une exposition des données. En conséquence, il se décompose en 6 grandes phases :

La planification et la préparation du pentest site web : cette étape s’appuie sur les objectifs et la définition des résultats attendus par l’entreprise. Il s’agit de décider de la feuille de route du processus :

La découverte du terrain de test ou footprinting : ici, il s’agit de rassembler les informations qui peuvent être scannées depuis l’extérieur de l’entreprise, par exemple, les adresses IP des firewalls et autres connexions ou encore les données des salariés (noms, poste, adresses e-mail) pour les mails de phishing ;

La tentative de pénétration et d’exploitation des failles : les points d’entrées ci-dessus vont être exploités par le pentesteur, qui va tester leur résistance. Non seulement il va les utiliser pour pénétrer le système informatique de l’entreprise, mais il va également modifier les accès en sa faveur, par exemple, en se mettant administrateur, tout simplement.

Cette étape permet également de mettre à jour toute mauvaise configuration, les accès non surveillés à des informations sensibles, tout manquement en matière de gestion des comptes et des mots de passe. Enfin, il peut en profiter pour tester l'infrastructure réseau sur site, les postes de travail, appareils mobiles, applications web, éventuellement les appareils intelligents.

L’analyse et le rapport : à partir des informations collectées durant les phases de découverte et de test, le pentesteur va créer un rapport détaillant les portes d’entrée sur le réseau de l’entreprise, les ressources utilisées pour passer ces portes, mais aussi les étapes à venir une fois le test terminé.

Le nettoyage et les corrections : même s’il s’agit d’un test de pénétration contrôlé, commandité par l’entreprise, il est important que le système soit nettoyé de tous les outils utilisés pour simuler les cyberattaques. Cela fait, l’heure est à la mise en place des contrôles et corrections nécessaires pour éliminer les faiblesses remontées.

Le scan de vulnérabilité se réalise à partir d’un outil automatisé conçu pour examiner un environnement donné, afin d’y déceler d’éventuelles faiblesses. Les vulnérabilités décelées sont répertoriées sous la forme d’un rapport, que l’on pourrait définir comme une image, un aperçu des failles informatiques présentes ou susceptibles de survenir.

Le test d’intrusion est une démarche à plus large spectre que le scan de vulnérabilité :

Le test d’intrusion peut et doit être mis en œuvre régulièrement du fait des évolutions constantes des applications et des infrastructures au sein de l’entreprise, mais également des méthodes et outils de pentest. Esokia vous accompagne dans votre démarche de sécurisation de vos systèmes informatiques : contactez-nous !